Firewall Lokalny - Konfiguracja i zarządzanie

Firewall lokalny to mechanizm bezpieczeństwa działający bezpośrednio na maszynie fizycznej (node), który umożliwia kontrolę ruchu sieciowego między siecią zewnętrzną a serwerem klienta. Dzięki niemu można definiować szczegółowe reguły filtrowania ruchu przychodzącego i wychodzącego na poziomie hosta, zanim dotrze on do warstwy maszyny wirtualnej.

Główne funkcje firewall lokalnego

Firewall lokalny umożliwia:

- Ochronę instancji przed nieautoryzowanym dostępem

- Zastosowanie predefiniowanych grup bezpieczeństwa

- Zarządzanie zestawami adresów IP (IPset)

- Monitorowanie i reagowanie na zapytania z identyfikowanych ASN

- Tworzenie list zaufanych adresów IP (whitelist)

Zakładka Reguły

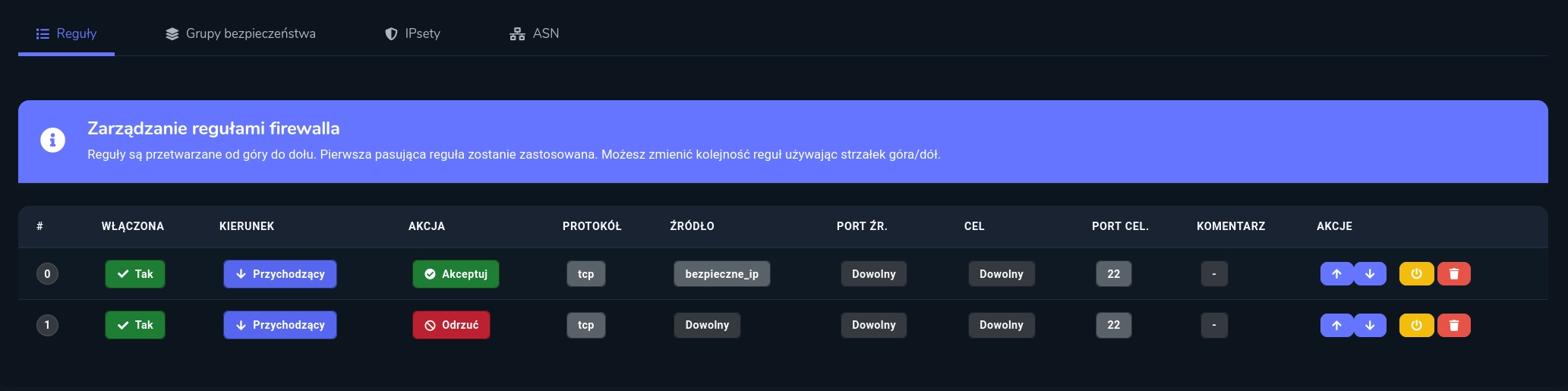

Zakładka Reguły służy do zarządzania zasadami ruchu sieciowego. Reguły są przetwarzane od góry do dołu - pierwsza pasująca reguła zostaje zastosowana.

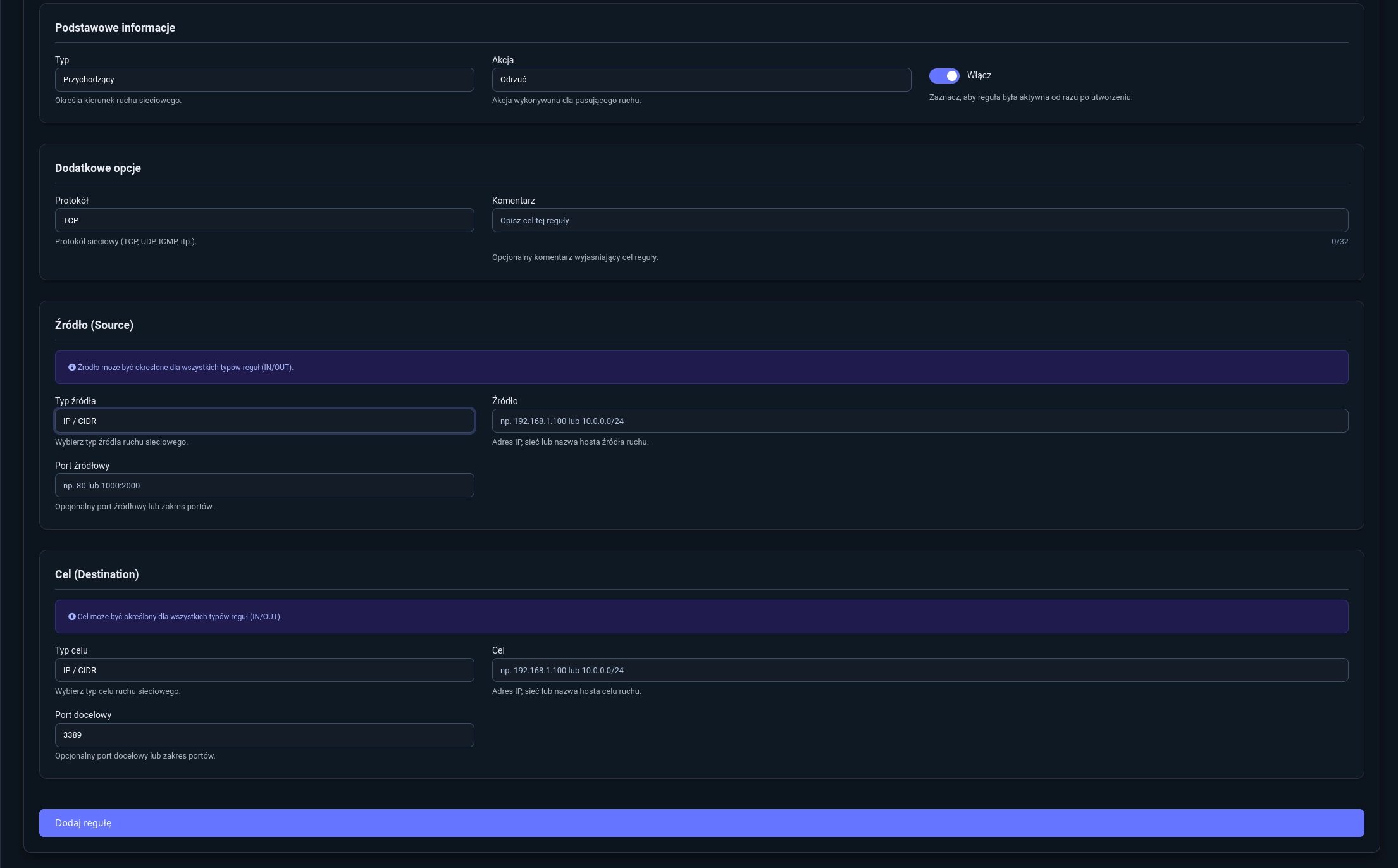

Dodawanie nowej reguły

Typ reguły:

Przychodzący (INPUT)- ruch kierowany do serweraWychodzący (OUTPUT)- ruch wychodzący z serwera

Akcja:

Akceptuj- przepuszcza ruchOdrzuć- blokuje ruch bez odpowiedziOdrzuć z odpowiedzią- blokuje ruch i zwraca informację o odrzuceniu

Protokół:

Dostępne protokoły: Dowolny, TCP, UDP, ICMP, ICMPv6, AH, ESP, GRE, IPv6, IPv6-ICMP, IPv6-NoNxt, IPv6-opts, IPv6-Route, OSPF, PIM, SCTP

Dla protokołów obsługujących porty (TCP, UDP) można określić:

- Pojedynczy port:

80 - Zakres portów:

1000:2000

Źródło i cel:

IP/CIDR- pojedynczy adres IP (192.168.0.1) lub sieć (10.0.0.0/24)IPset- predefiniowany zbiór z zakładki Grupy bezpieczeństwaUser IPset- IPset utworzony w zakładce IPsetyASN- system autonomiczny

Strefa Niebezpieczna

Dostępna jest opcja Strefa Niebezpieczna z funkcją resetowania ustawień firewall.

Poniższa akcja jest nieodwracalna. Upewnij się, że wiesz co robisz - resetuj ustawienia firewall.

Funkcja ta:

- Usuwa wszystkie skonfigurowane reguły

- Przywraca domyślne ustawienia firewall

Zakładka Grupy bezpieczeństwa

Grupy bezpieczeństwa to gotowe zestawy reguł umożliwiające szybkie zastosowanie typowych konfiguracji zabezpieczeń.

Dostępne grupy

Allow Cloudflare - zezwala na ruch z adresów IP Cloudflare na porty 80 i 443.

Dodanie grupy bezpieczeństwa nie blokuje automatycznie pozostałego ruchu. Aby zablokować cały inny ruch, należy dodać osobną regułę odrzucającą w zakładce Reguły.

Zakładka IPsety

IPsety umożliwiają tworzenie własnych zestawów adresów IP lub sieci, które można następnie używać w regułach firewall jako źródło lub cel.

Tworzenie nowego IPsetu

- W sekcji Dodaj nowy IPset wprowadź:

- Nazwa zestawu: unikalna nazwa składająca się z liter, cyfr i podkreślników (np.

moje_serwery). - Opis (opcjonalnie): krótka informacja o przeznaczeniu zestawu (max 32 znaki).

- Nazwa zestawu: unikalna nazwa składająca się z liter, cyfr i podkreślników (np.

- Kliknij przycisk Utwórz IPset.

- Nowy IPset pojawi się na liście w panelu Twoje IPsety.

Dodawanie adresów do IPsetu

Jeśli dodajesz IP osoby która ma internet z Orange, należy dodać wtedy cały ASN ze względu na zmienne adresy IP.

- W panelu Twoje IPsety kliknij na wybrany IPset aby go edytować.

- W oknie Edytuj IPset w polu “Dodaj nowy adres IP lub sieć” wpisz adres lub sieć w formacie CIDR (np.

192.168.1.0/24lub203.0.113.5). - Kliknij Dodaj — adres zostanie dopisany do tabeli poniżej.

- Powtarzaj kroki 2–3 dla kolejnych wpisów.

- Po zakończeniu kliknij Zamknij.

Usunięcie IPsetu spowoduje automatyczne usunięcie go ze wszystkich reguł, które go używają.

Praktyczne zastosowanie IPsetów

Tworzenie whitelisty dla SSH

- Utwórz IPset dla bezpiecznych adresów

- Nazwa zestawu:

bezpieczne_ip - Dodaj wszystkie zaufane adresy IP lub sieci, z których mają być dozwolone połączenia SSH. Przykładowo dodajemy tam swoje IP które znajdziesz na https://whatismyipaddress.com/pl/moj-ip.

- Nazwa zestawu:

- Skonfiguruj reguły firewall:

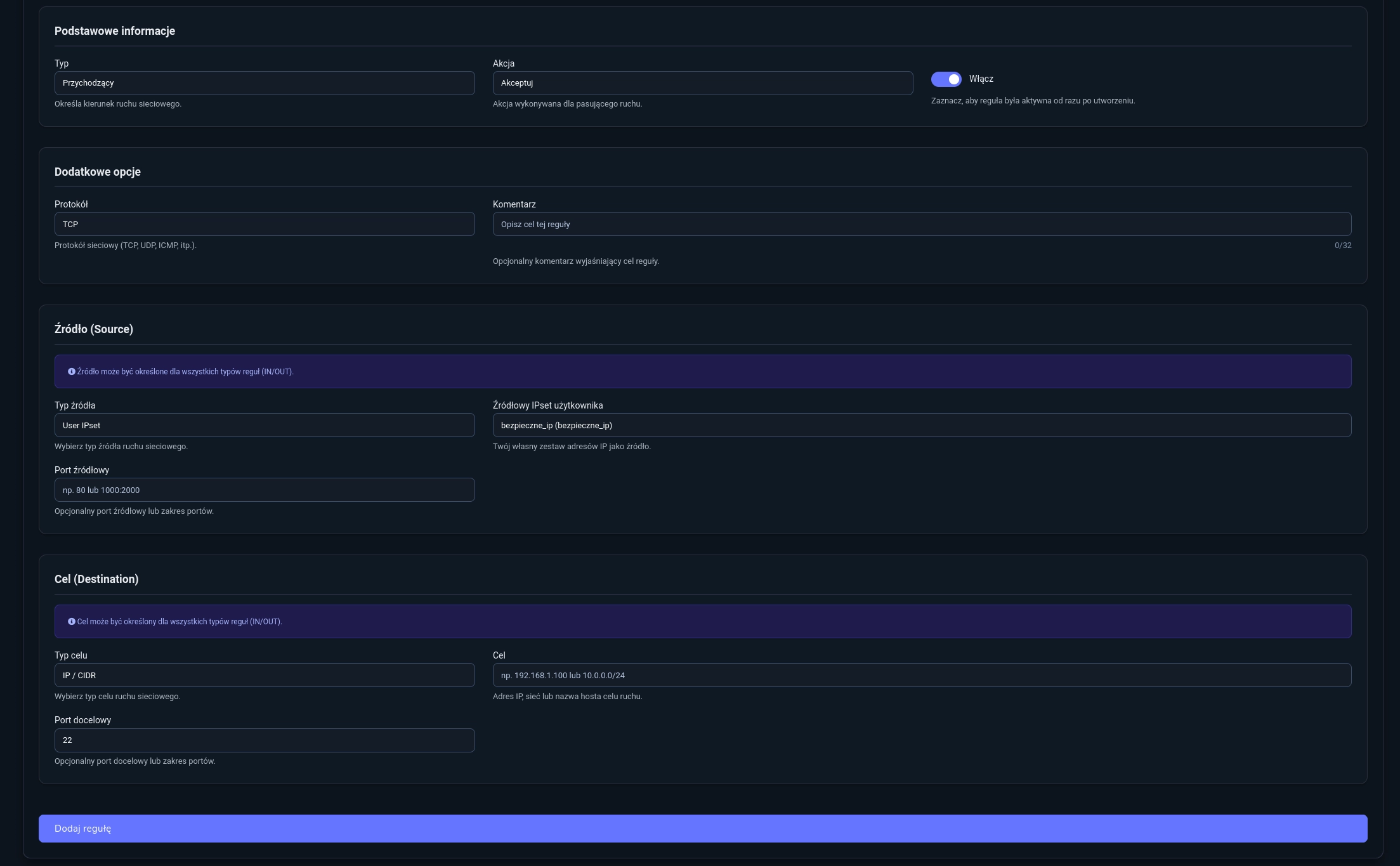

- Dodaj regułę 1

- Typ:

Przychodzący - Akcja:

Akceptuj - Protokół:

TCP - Typ źródła:

User IPset - Źródłowy IPset:

bezpieczne_ip - Port docelowy:

22

- Typ:

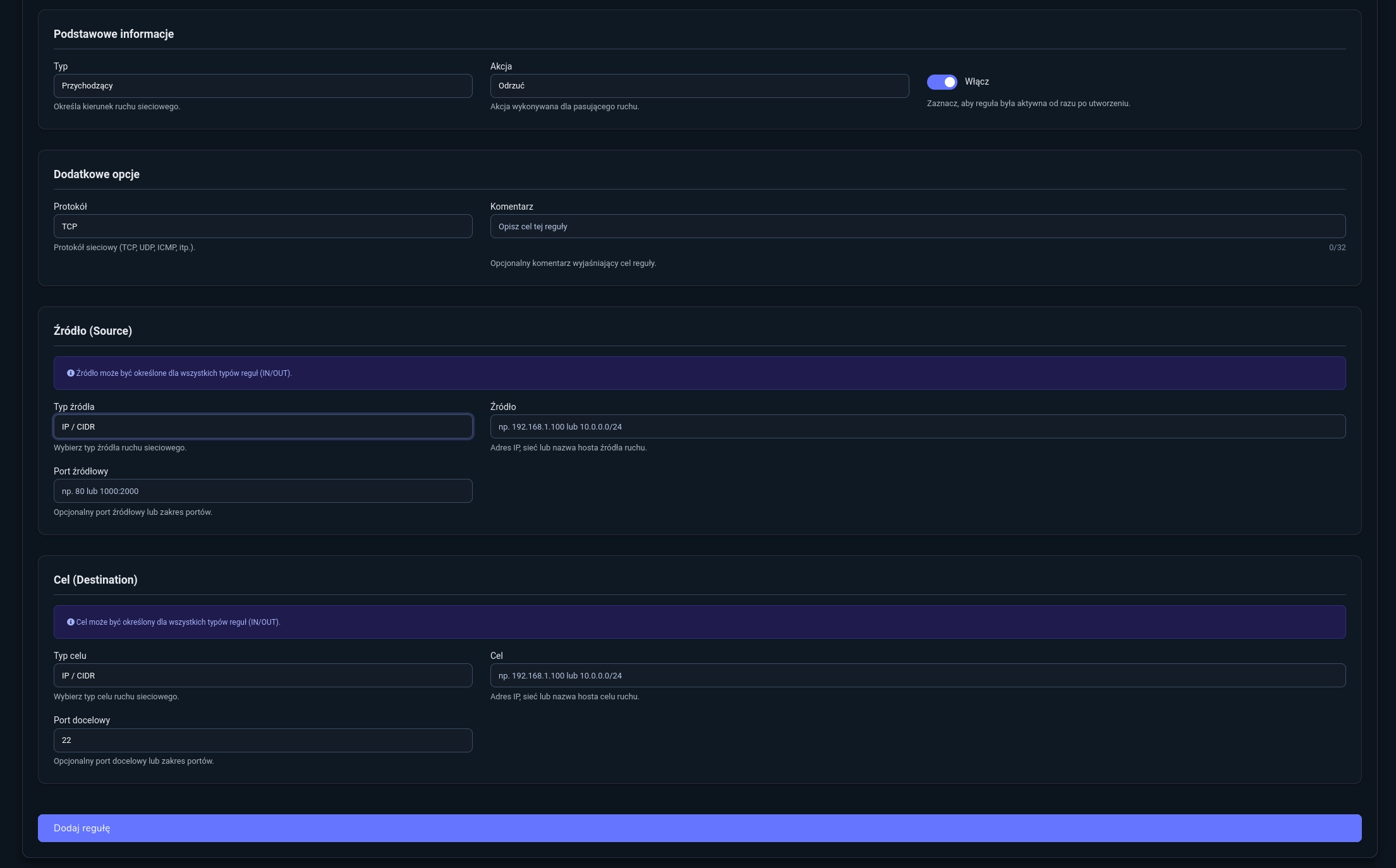

- Dodaj regułę 2

- Typ:

Przychodzący - Akcja:

Odrzuć - Protokół:

TCP - Port docelowy:

22

- Typ:

- Dodaj regułę 1

- Zarządzanie IPsetem

- Dodawanie nowych adresów: edytuj IPset i użyj pola “Dodaj nowy adres IP lub sieć”.

- Usuwanie adresów: kliknij ikonę kosza przy wybranym adresie w tabeli.

Poprawnie skonfigurowany firewall lokalny pod blokowanie połączeń SSH innych IP niz skonfigurowanych na IPset:

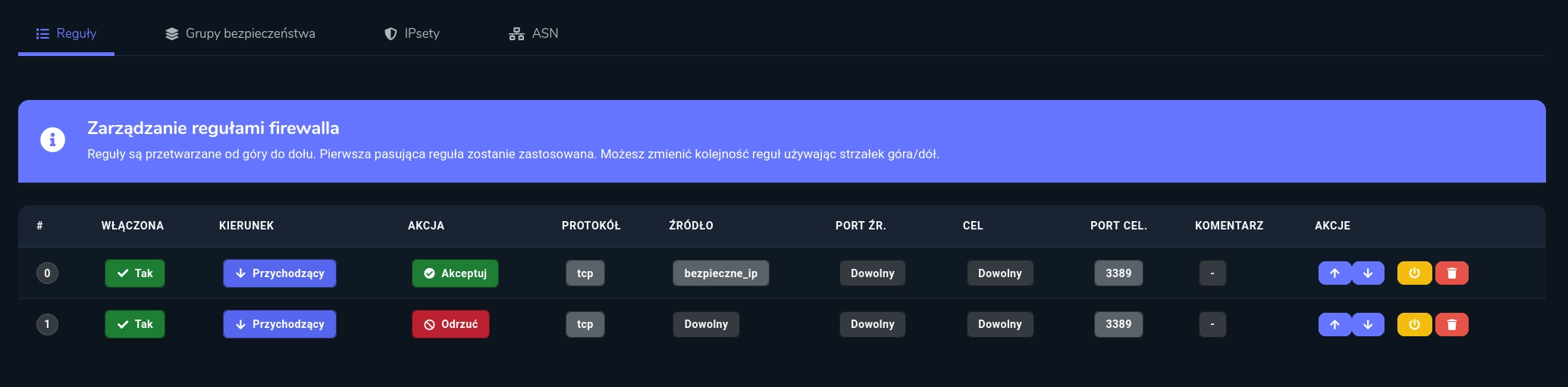

Tworzenie whitelisty dla Pulpitu zdalnego

- Utwórz IPset dla bezpiecznych adresów

- Nazwa zestawu:

bezpieczne_ip - Dodaj wszystkie zaufane adresy IP lub sieci, z których mają być dozwolone połączenia Pulpitu zdalnego. Przykładowo dodajemy tam swoje IP które znajdziesz na https://whatismyipaddress.com/pl/moj-ip.

- Nazwa zestawu:

- Skonfiguruj reguły firewall:

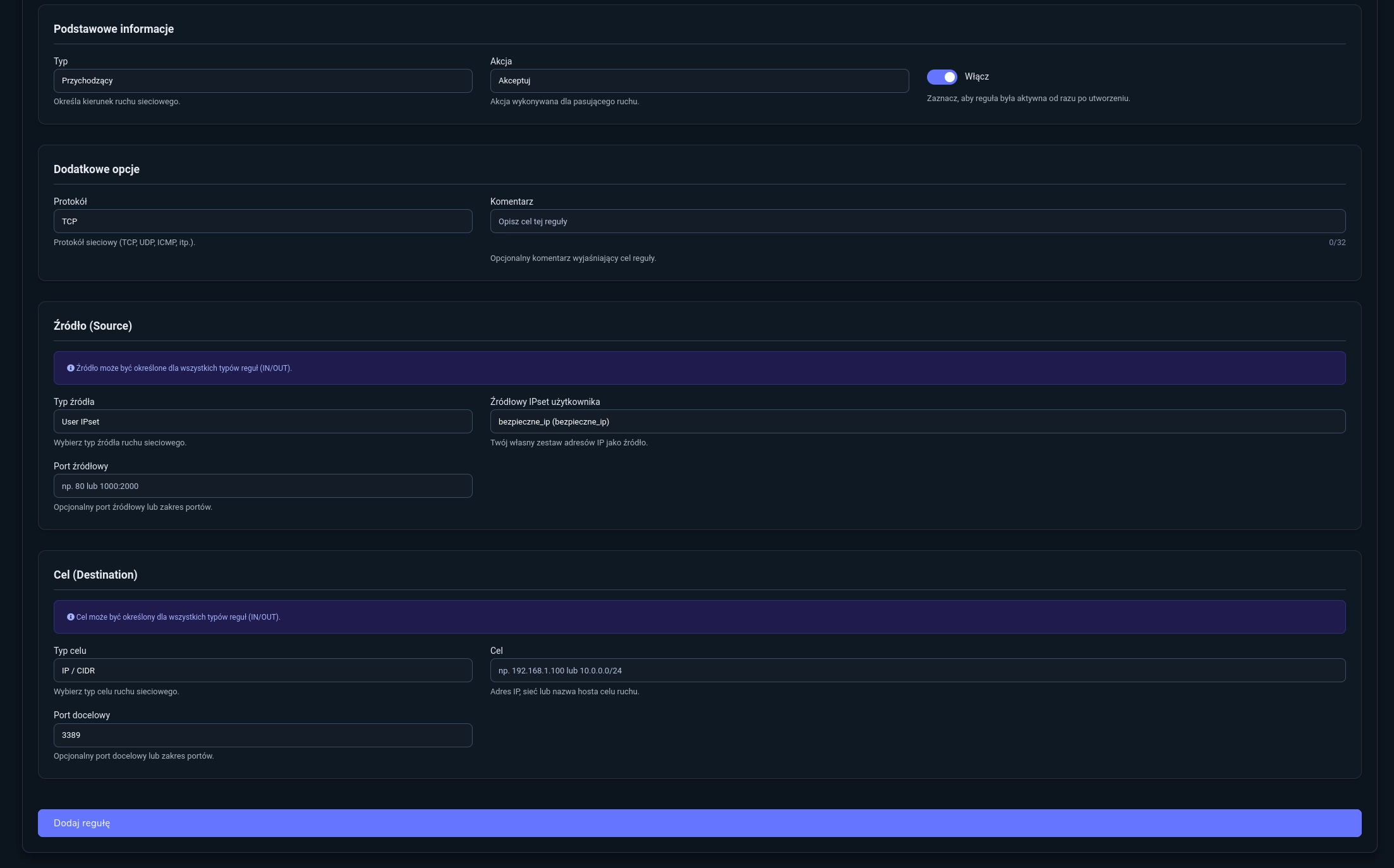

- Dodaj regułę 1

- Typ:

Przychodzący - Akcja:

Akceptuj - Protokół:

TCP - Typ źródła:

User IPset - Źródłowy IPset:

bezpieczne_ip - Port docelowy:

3389

- Typ:

- Dodaj regułę 2

- Typ:

Przychodzący - Akcja:

Odrzuć - Protokół:

TCP - Port docelowy:

3389

- Typ:

- Dodaj regułę 1

- Zarządzanie IPsetem

- Dodawanie nowych adresów: edytuj IPset i użyj pola “Dodaj nowy adres IP lub sieć”.

- Usuwanie adresów: kliknij ikonę kosza przy wybranym adresie w tabeli.

Poprawnie skonfigurowany firewall lokalny pod blokowanie połączeń Pulpitu Zdalnego innych IP niz skonfigurowanych na IPset:

IPsety przyspieszają działanie firewalla, grupując wiele adresów w jedną regułę. Stosowanie IPsetów ułatwia organizację i utrzymanie przejrzystości konfiguracji.

Zakładka ASN

Gdy w regule zostanie użyta wartość typu ASN, zakładka ASN wyświetla listę adresów IP przypisanych do danego systemu autonomicznego.

Funkcja ta jest przydatna do:

- Precyzyjnego monitorowania ruchu z konkretnych dostawców sieci

- Ograniczania dostępu z określonych ASN (np. Amazon, Google, Cloudflare)

- Analizowania pochodzenia ruchu sieciowego